Diversas empresas encargadas de encontrar vulnerabilidades en sistemas operativos han señalado a los archivos PDF (Portable Document Format) como los favoritos de los ciber delincuentes para robar información de los usuarios e ingresar a su sistema, ya sea en celulares como en computadoras.

Si bien la mayoría de usuarios están conscientes de que no deben abrir cualquier fichero adjunto que llegue a través de un correo, especialmente de mensajes de correo basura (spam). Se sabe que éstos podrían descargar algún virus capaz de infectar el ordenador. Sin embargo, cuando se trata de documentos PDF, los usuarios no suelen tomar las mismas precauciones a la hora de abrirlos. El motivo de esto es que, por desconocimiento, no se asocia a este tipo de documentos con virus.

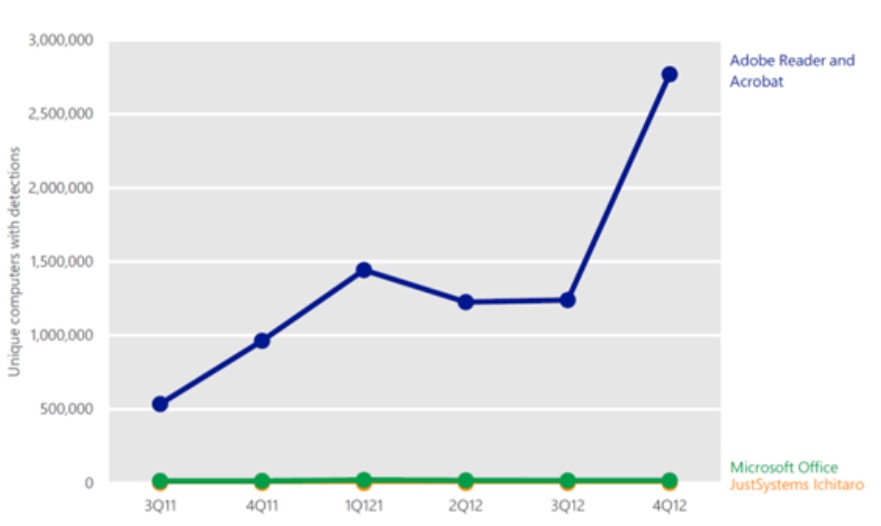

En 2009 el sistema de Adobe para leer estos documentos, Adobe Reader, fue considerado como "el 'software' más inseguro y 'hackeado' del año", según análisis de firmas como iDefense y Verisign, sin embargo pronto la compañía aseguró que corregiría las 47 vulnerabilidades encontradas con cada actualización, sin embargo aún se han detectado casos en sus programas Reader, Acrobat y Photoshop CC.

Usan el virus usando Pishing (suplantación de identidad)

Los ciber delincuentes implantan el virus en los archivos y lo mandan principalmente por correo electrónico por lo que recurren a tácticas de engaño suplantando la identidad (pishing) de sitios reales para que de una forma u otra, acabemos abriendo los documentos adjuntos, lo que funciona en algunas ocasiones.

Tampoco debemos olvidarnos de los sistemas que comparten ficheros P2P (Emule, uTorrent, etc.) ya que abren otra puerta de entrada de virus en nuestro equipo, creemos que estamos descargando el documento A y al abrirlo resulta que no es A, es B, o dicho en otras palabras, el fichero PDF en cuestión está manipulado de tal forma que es capaz de realizar actividades maliciosas.

El analista de ciberseguridad Allan Liska explicó al portal Threatpost que "la vulnerabilidad permite a un atacante incorporar JavaScript malicioso en un archivo PDF que al abrirse manipula la memoria en el sistema víctima para ejecutar el código. Este ataque funciona tanto al ejecutar el documento localmente o se acceda a través de un sitio web".

¿Cómo protegernos?

Mantener siempre actualizado los programas instalados en el ordenador.

Los fabricantes, para corregir los fallos de seguridad que tienen sus programas y evitar que los ciber delincuentes se aprovechen de ellos, lanzan las actualizaciones de software. Cuanto más tardemos en actualizar nuestro equipo, más probabilidades tendremos de quedar infectados o poner en riesgo la información almacenada en él.

Configurar las actualizaciones automáticas de Adobe, para que, siempre que se publique una nueva, nos avise. Los programas de Adobe pueden configurarse de tal forma, que siempre que publique una nueva actualización, nos avise.

Usar un lector de PDF alternativo en el caso de que se detecte un fallo grave en Adobe Reader o Acrobat y no esté solucionado. Abrir con un analizador de ficheros los documentos PDF antes de abrirlos. Además de los antivirus, existen servicios gratuitos como Virustotal que analizan ficheros de una forma fácil y rápida facilitándonos información sobre si el documento es fiable o no.

Para usar documentos sustitutos se puede usar los de texto plano (o 'plain text') que te permiten, precisamente, crear textos sin formato. Al no dar prácticamente ninguna opción ejecutable, los atacantes no tienen dónde esconder sus trampas, se puede usar .jpg o incluso editables como los .docx, sin embargo también les han encontrado vulnerabilidades.

No abrir correos spam o de personas desconocidas. Aunque la mayoría de servicios de correo incluyen unos filtros que evitan que los correos spam o fraudulentos vayan a tu bandeja de entrada, en muchas ocasiones, estos mensajes burlan dichos filtros y se cuelan en tu bandeja de entrada.

No hacer clic en cualquier enlace que se nos facilite o veamos publicado en internet, como los clásicos "usted se ha ganado un premio". Extremar precauciones antes de seguir un enlace al navegar, en el correo, en la mensajería instantánea o en una red social. Los mensajes falsos que los acompañan pueden ser muy convincentes con el fin de captar tu atención y redirigirte a páginas maliciosas.

Últimas Noticias

La planta medicinal que crece en Colombia y ayudaría a prevenir el cáncer: esto dicen los expertos

Jornada violenta en Guanajuato deja ocho muertos en dos ataques armados en Valle de Santiago e Irapuato

Los mejores memes de la consagración de Estudiantes sobre Vélez en el Trofeo de Campeones con la ausencia de Quinteros como foco

Chiapas registra temblor de magnitud 4.2